Zaawansowane ograniczanie częstotliwości żądań

Chroń swoje aplikacje i interfejsy API przed naruszeniami poprzez ograniczanie ruchu, który przekracza określone limity

Ograniczanie częstotliwości żądań chroni przed atakami typu „odmowa usługi”, próbami łamania haseł metodą brute‑force, wzrostami ruchu oraz innymi rodzajami nadużyć ukierunkowanymi na interfejsy API i aplikacje.

ZALETY OGRANICZANIA CZĘSTOTLIWOŚCI ŻĄDAŃ

Ochrona przed atakami DDoS

Powstrzymuj bardzo precyzyjne ataki warstwy 7 dzięki szczegółowym opcjom konfiguracji.

Zapewnianie dostępności aplikacji

Identyfikuj złośliwy ruch z wysoką precyzją poprzez ograniczanie częstotliwości żądań ruchu na podstawie dowolnego parametru żądania.

Chroń dane klientów

Chroń się przed atakami typu brute force mającymi na celu przejęcie kont i wykradzenie danych wrażliwych.

Przejrzyste ceny

Unikaj nieprzewidzianych kosztów związanych ze wzrostami ruchu i atakami enumeracyjnymi. Nie będziemy pobierać od Ciebie opłat za użycie, gdy będziesz ofiarą ataku wolumetrycznego.

Wybierz odpowiednią opcję dla siebie

Wybierz ograniczanie częstotliwości żądań oparte na IP, aby chronić nieuwierzytelnione punkty końcowe, ograniczyć liczbę żądań z konkretnych adresów IP i zajmować się naruszeniami ze strony dopuszczających się kolejnych naruszeń (tzw. „repeat offender”).Uaktualnij do zaawansowanego ograniczania częstotliwości żądań, jeśli chcesz chronić swoje interfejsy API przed naruszeniami, ograniczać ataki wolumetryczne z uwierzytelnionych sesji API i przejąć kontrolę nad parametrami ograniczania częstotliwości żądań.

Dowiedz się więcej na temat ograniczania częstotliwości żądań z naszej serii prezentacji na żywo dotyczących bezpieczeństwa aplikacji

Firma Gartner® nadała Cloudflare tytuł Reprezentatywnego dostawcy w dziedzinie ochrony aplikacji internetowych i interfejsów API

Firma Cloudflare została uznana za reprezentatywnego dostawcę w raporcie Gartner Market Guide for WAAP. Wierzymy, że to wyróżnienie stanowi potwierdzenie naszych możliwości zapewniania szybszej ochrony przed pojawiającymi się zagrożeniami, oferowania ściślejszej integracji funkcji bezpieczeństwa oraz dostarczania zaawansowanych, łatwych w użyciu i wdrażaniu rozwiązań.

Co mówią nasi klienci

„Gdy inne firmy doświadczały wycieków danych, atakujący często wypróbowywali wykradzione kombinacje adresów e-mail i haseł na naszych stronach. Zawsze wiedzieliśmy, kiedy wystąpił kolejny atak, ale nie była to dla nas nadzwyczajna sytuacja, ponieważ firma Cloudflare była w stanie wykrywać i powstrzymywać takie ataki, zanim stawały się problemem”.

Conrad Electronic

Najlepsze przypadki użycia ograniczania częstotliwości żądań

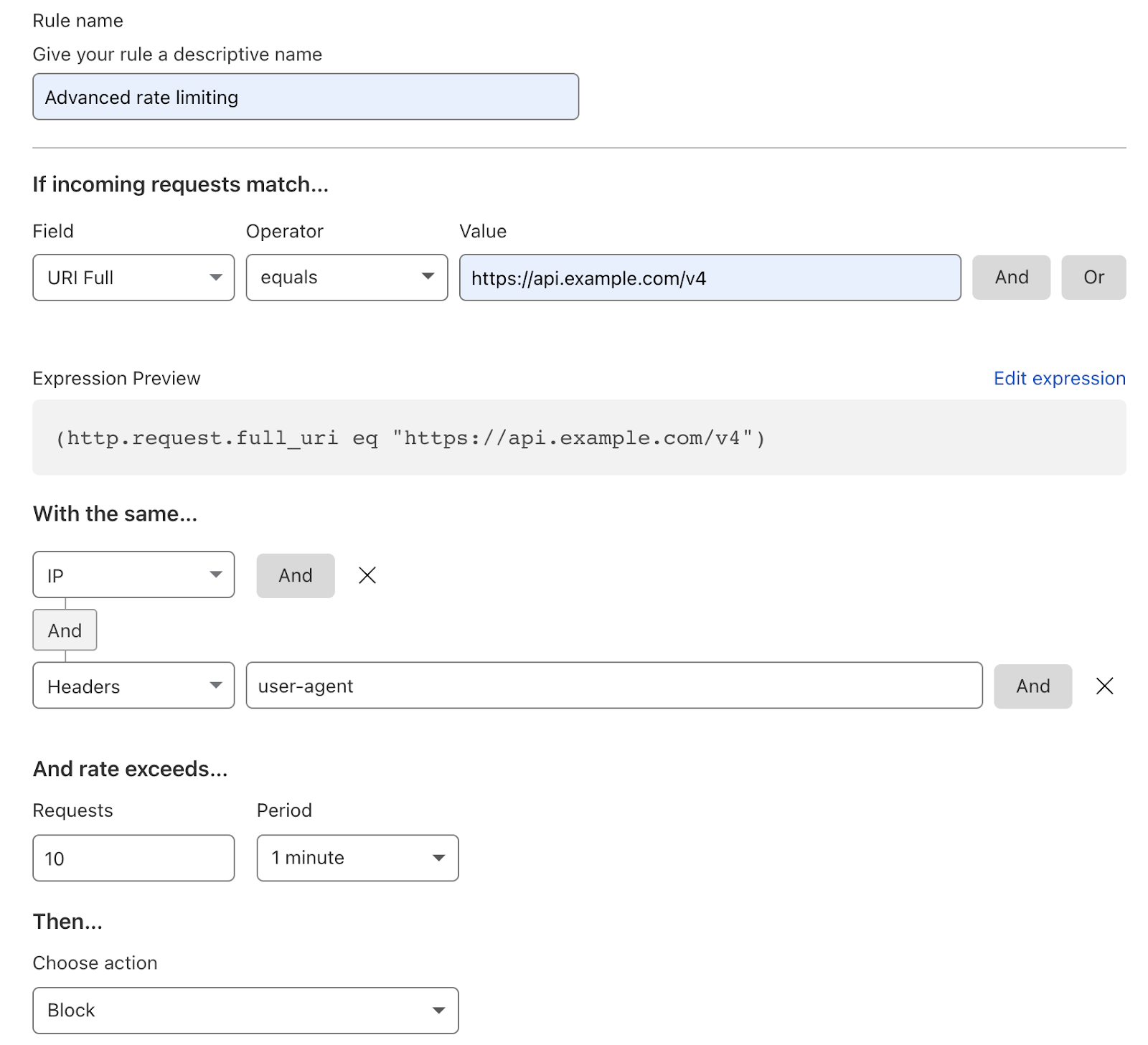

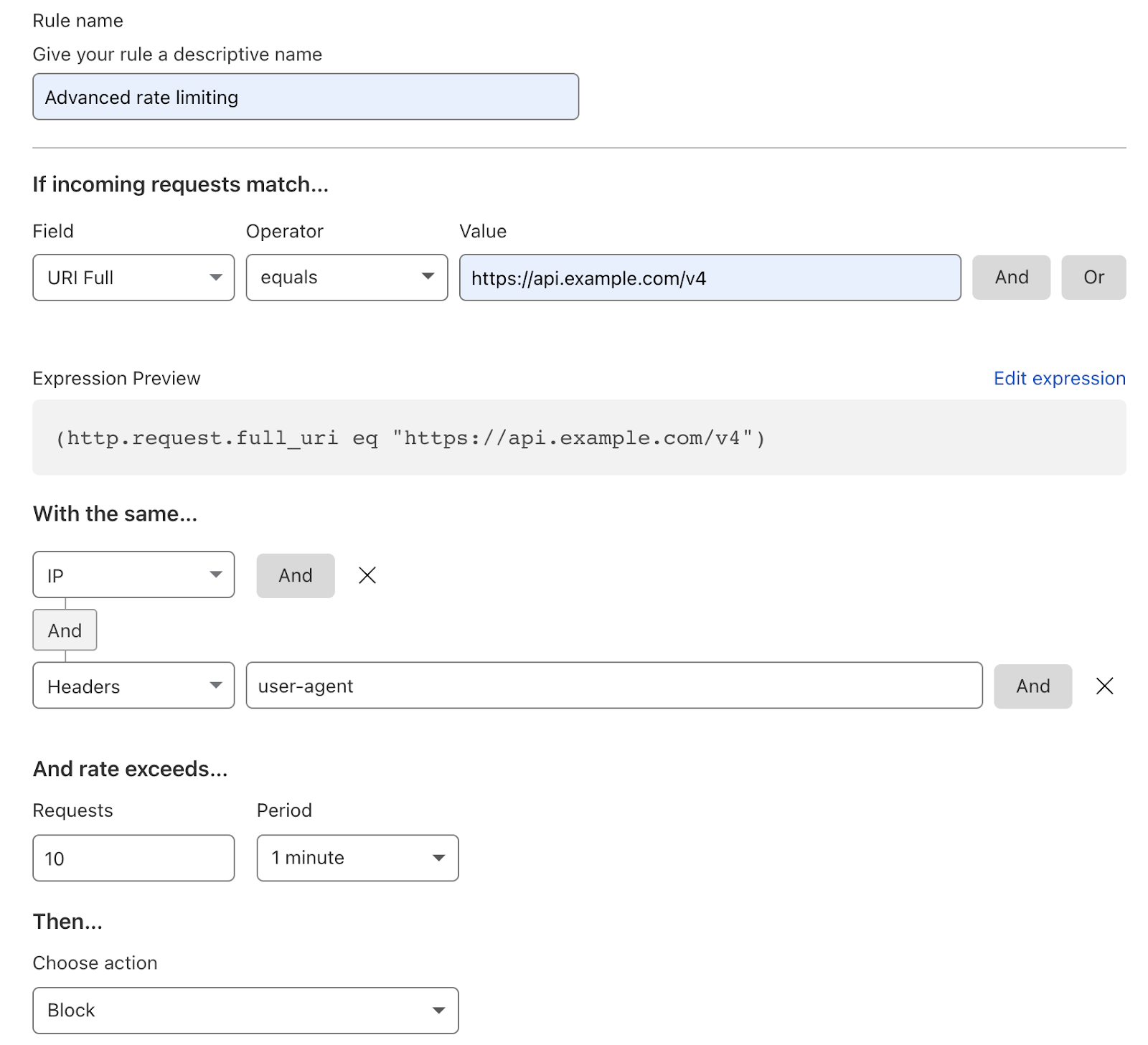

Konfiguruj progi

Chroń adresy URL swojej witryny i punkty końcowe interfejsu API przed podejrzanymi żądaniami, które przekraczają zdefiniowane progi. Szczegółowe opcje konfiguracji obejmują m.in. kody stanu, określone adresy URL, limity i metody żądań.

Zdefiniuj odpowiedzi

Osoby odwiedzające witrynę, które trafiają zdefiniowane progi żądań, mogą wywołać niestandardowe odpowiedzi, takie jak działania łagodzące (mechanizmy zabezpieczające lub CAPTCHA), kody odpowiedzi, limity czasu i blokowanie.

Zdobądź wgląd we wzorce ruchu

Skaluj i chroń swoje zasoby dzięki analizom obejmującym ilość złośliwego ruchu blokowanego przez zasadę oraz liczbę żądań, które mogą dotrzeć do Twojego źródła.

Wspieranie organizacji w poprawianiu ich strategii z zakresu bezpieczeństwa aplikacji