Limitazione della frequenza avanzata

Difendi le tue applicazioni e API dagli abusi limitando il traffico che supera i limiti definiti

La limitazione della frequenza protegge da attacchi denial-of-service, tentativi di accesso di forza bruta, picchi di traffico API e altri tipi di abuso che prendono di mira API e applicazioni.

VANTAGGI DELLA LIMITAZIONE DELLA FREQUENZA

Mitiga gli attacchi DDoS

Blocca gli attacchi di livello 7 ad alta precisione con opzioni di configurazione granulare.

Assicura la disponibilità delle API

Identifica il traffico abusivo con elevata precisione limitando la velocità del traffico in base a qualsiasi parametro di una richiesta.

Proteggi i dati dei clienti

Difenditi dagli attacchi di accesso con forza bruta che cercano di impossessarsi degli account e rubare informazioni sensibili.

Affidati a prezzi trasparenti

Evita costi imprevedibili associati a picchi di traffico e attacchi di enumerazione. Non ti verrà addebitato alcun costo per l'utilizzo quando sei sotto attacco volumetrico.

Scegli l'opzione giusta per te

Scegli la limitazione della frequenza basata su IP per proteggere gli endpoint non autenticati, limitare il numero di richieste da indirizzi IP specifici e gestire gli abusi da parte di recidivi.

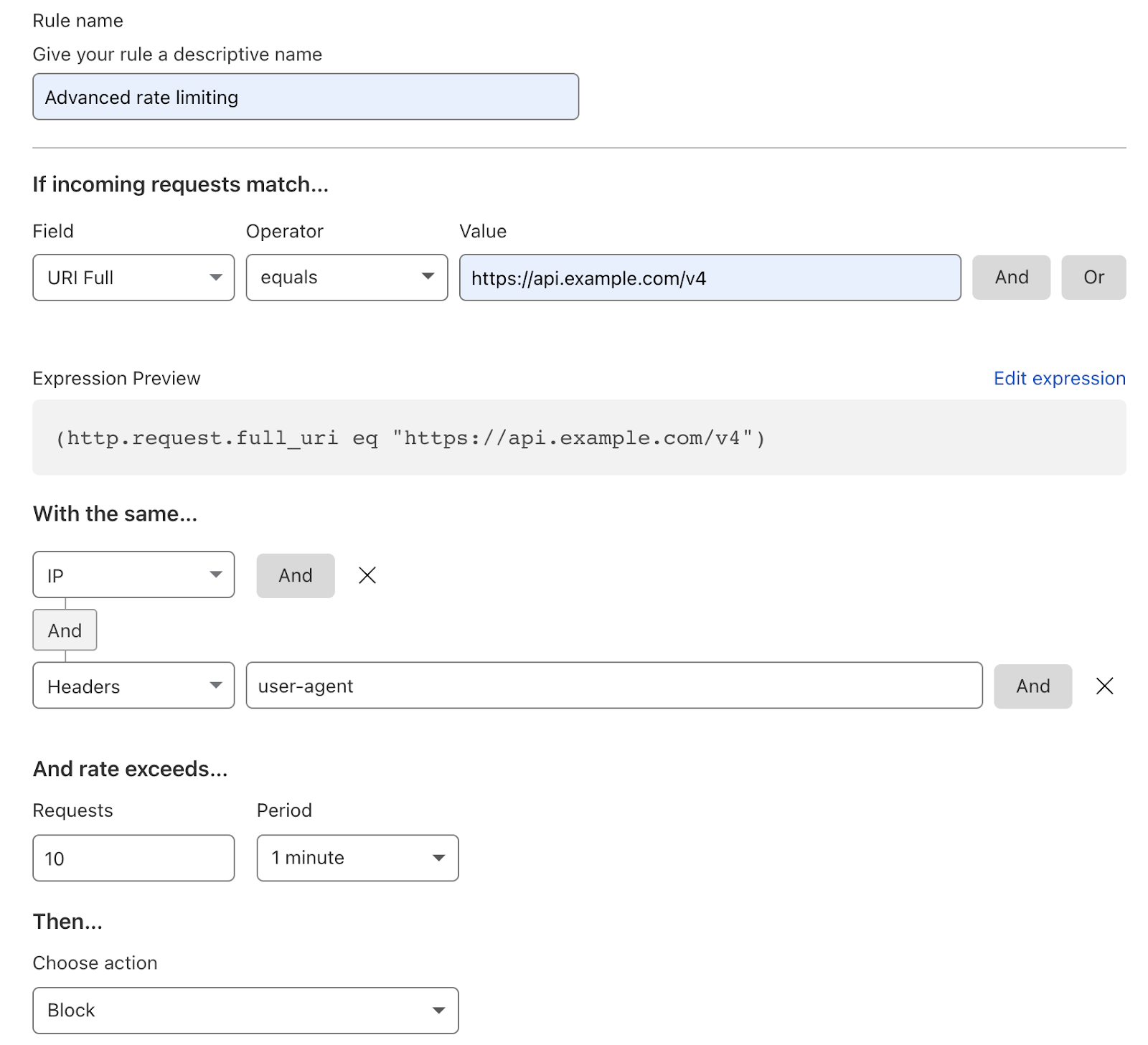

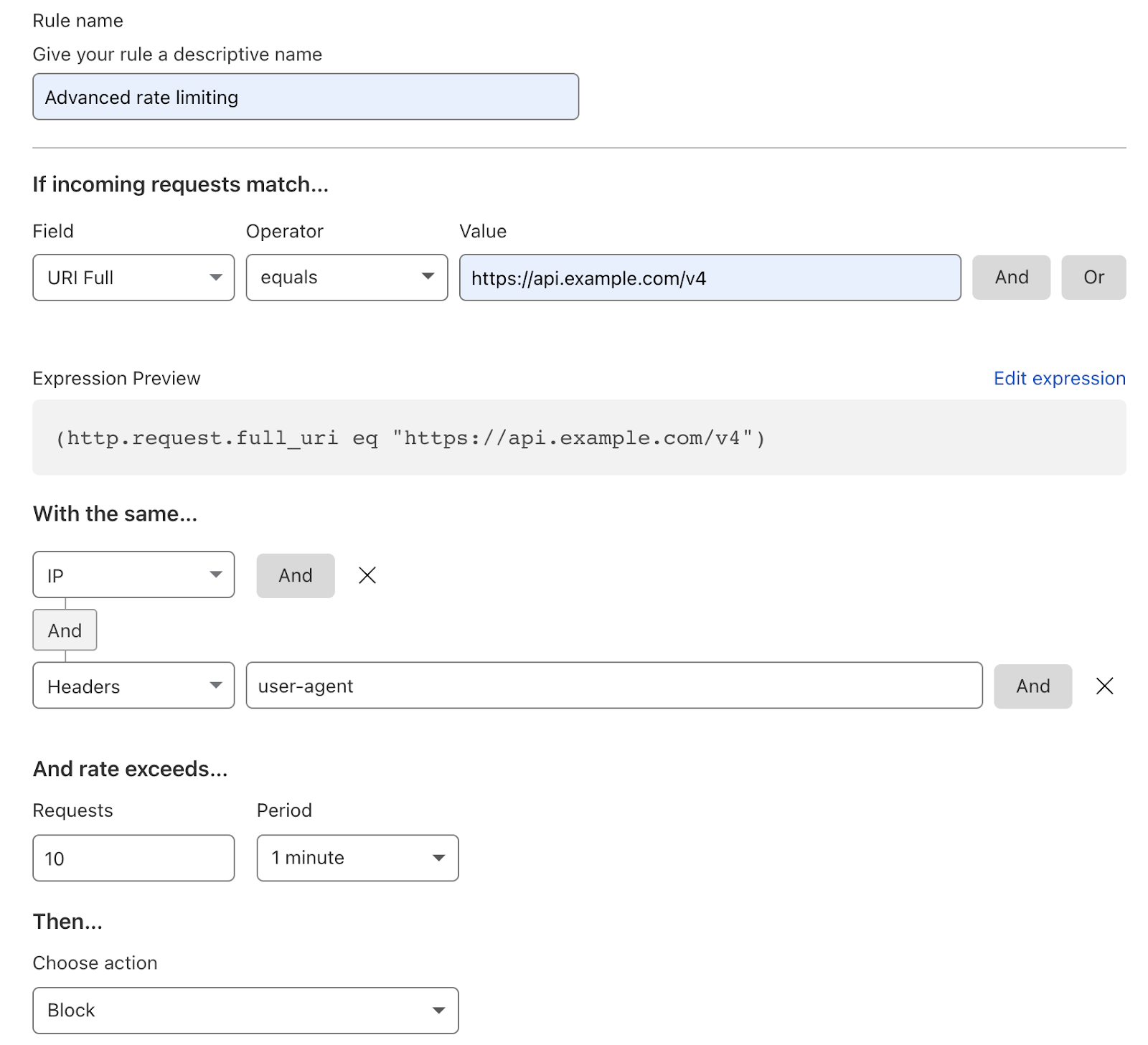

Esegui l'upgrade alla limitazione della frequenza avanzata se desideri proteggere le tue API dagli abusi, mitigare gli attacchi volumetrici da sessioni API autenticate e assumere il pieno controllo dei parametri su cui limiti la frequenza.

Scopri di più sulla limitazione della velocità nella nostra serie di demo sulla sicurezza delle applicazioni in tempo reale

Gartner® ha nominato Cloudflare Fornitore rappresentativo per la protezione di API e applicazioni Web

Cloudflare è stato riconosciuto come Fornitore rappresentativo nella Guida al mercato per WAAP di Gartner. Riteniamo che questo riconoscimento confermi che proteggiamo dalle minacce emergenti più rapidamente, offriamo una più stretta integrazione delle funzionalità di sicurezza e forniamo una potente facilità d'uso e implementazione

Cosa dicono i clienti

“Quando altre aziende subivano una fuga di dati, gli autori di attacchi spesso provavano le combinazioni di e-mail e password rubate sui nostri siti. Sapevamo sempre quando si verificava un altro attacco, ma è andato tutto come al solito perché Cloudflare lo ha rilevato e fermato prima che diventasse un problema."

Conrad Electronic

Principali casi d'uso della limitazione della frequenza

Configurazione soglie

Proteggi gli URL del tuo sito Web e gli endpoint delle API da richieste sospette che superano le soglie definite. Le opzioni di configurazione granulare includono codici di stato, URL specifici, limiti di richiesta e metodi di richiesta.

Definire le risposte

I visitatori di siti Web che raggiungono il limite di richieste stabilito possono attivare riposte personalizzate, ad esempio, le azioni di mitigazione (sfide o CAPTCHA), codici di risposta, timeout e blocchi.

Ottieni informazioni dettagliate sui modelli di traffico

Adatta e proteggi le tue risorse con analisi che includono la quantità di traffico dannoso bloccato dalla regola e il numero di richieste che raggiungono la tua origine.

Aiutare le organizzazioni a rafforzare le proprie strategie di sicurezza delle applicazioni