Limitación de velocidad avanzada

Protege tus aplicaciones y API contra los abusos impidiendo el tráfico que supere los límites definidos.

La limitación de velocidad protege contra los ataques de denegación de servicio, los intentos de inicio de sesión por fuerza bruta, los picos de tráfico y otros tipos de abuso dirigidos a las API y las aplicaciones.

VENTAJAS DE LA LIMITACIÓN DE VELOCIDAD

Mitiga los ataques DDoS

Evita los ataques de capa 7 de alta precisión con opciones de configuración granular.

Garantizar la disponibilidad de las API

Identifica el tráfico abusivo con gran precisión limitando la velocidad del tráfico en función de cualquier parámetro de una solicitud.

Proteger los datos del cliente

Protégete contra los ataques de inicio de sesión por fuerza bruta que pretenden apropiarse de cuentas y robar información confidencial.

Confía en precios transparentes

Evita los costes imprevisibles asociados a los picos de tráfico y los ataques de enumeración. No te cobraremos por el uso cuando seas blanco de ataques volumétricos.

Escoge la opción adecuada para ti

Elige la limitación de velocidad basada en IP para proteger los puntos finales no autenticados, limitar el número de solicitudes procedentes de direcciones IP específicas y gestionar los abusos de los ciberdelincuentes reincidentes.

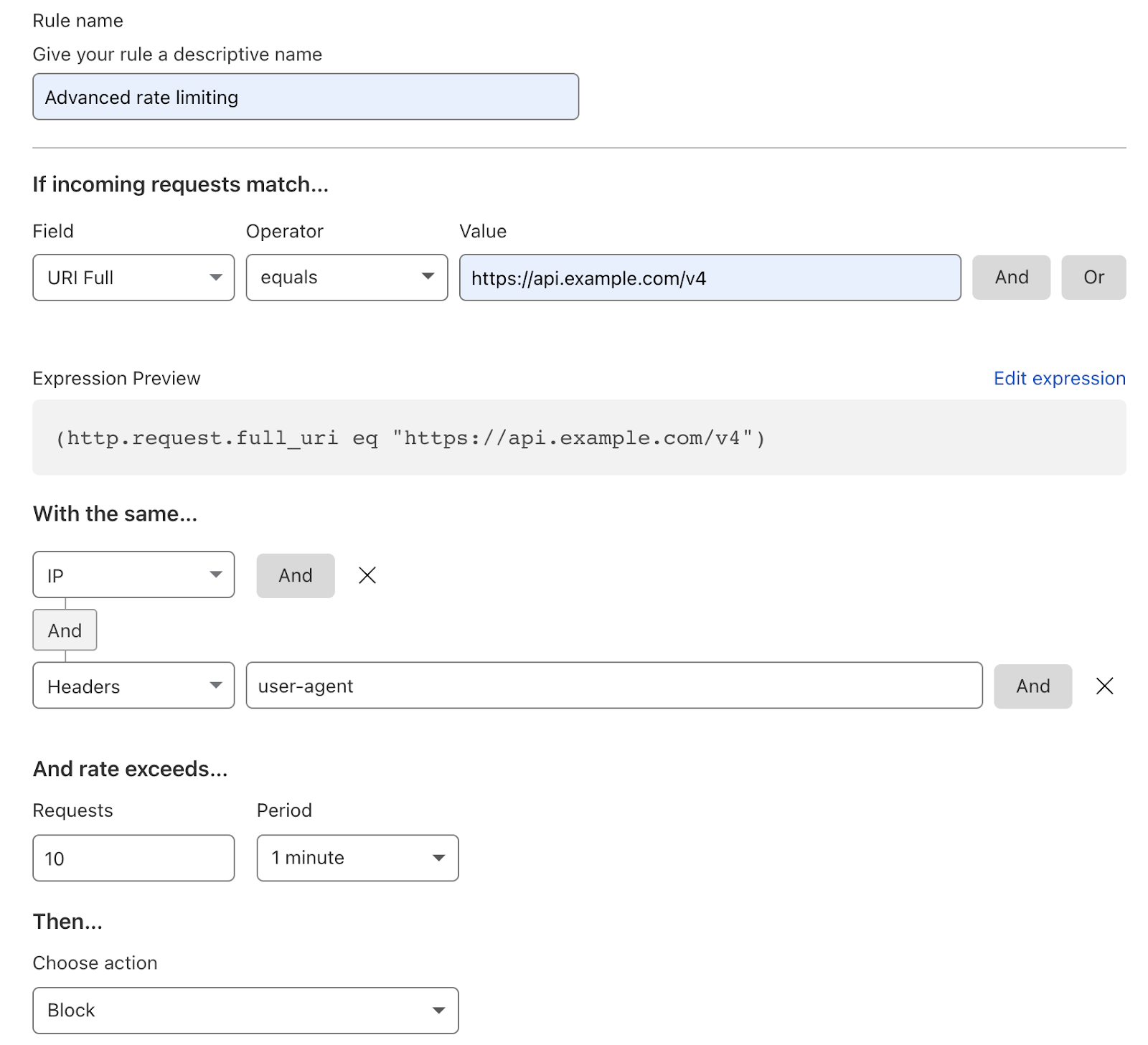

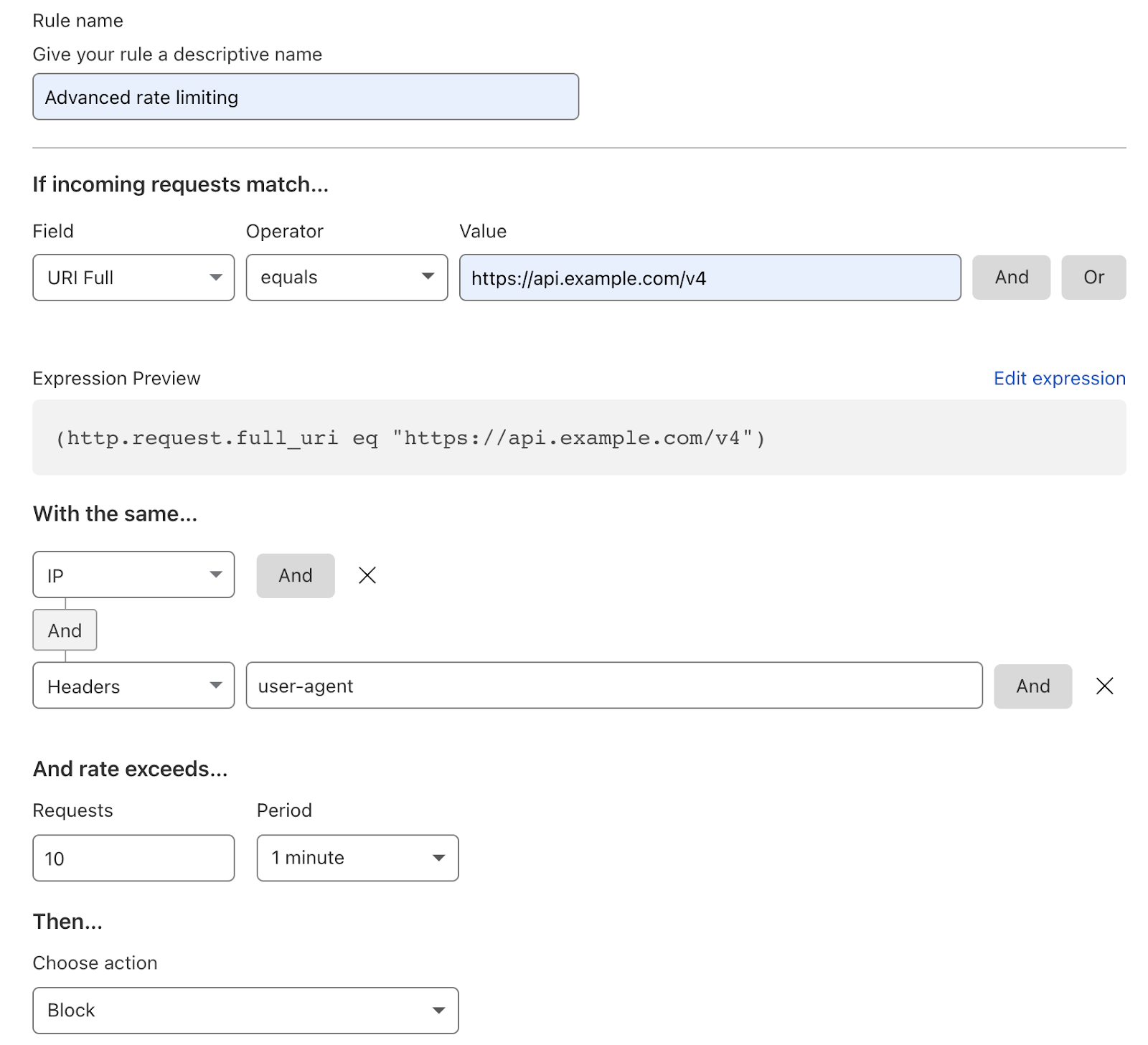

Pásate a la limitación de velocidad avanzada si quieres proteger tus API de abusos, mitigar los ataques volumétricos de sesiones API autenticadas y controlar totalmente los parámetros de la limitación de velocidad.

Descubre más información sobre la limitación de velocidad en nuestra serie de demostraciones de seguridad de aplicaciones en directo

Gartner® reconoce a Cloudflare como proveedor representativo en soluciones de protección de API y aplicaciones web.

Cloudflare ha sido reconocido como proveedor representativo en el informe "Gartner Market Guide for WAAP". Creemos que este reconocimiento demuestra nuestra capacidad más rápida de respuesta frente a amenazas emergentes, nuestro potencial para ofrecer mayor integración de diversas funciones de seguridad, así como nuestra ventaja en cuanto a la facilidad de uso y la implementación se refiere.

Qué dicen nuestros clientes

"Cuando otras empresas sufrían una fuga de datos, los atacantes solían probar las combinaciones de correo electrónico y contraseña robadas en nuestros sitios. Siempre sabíamos cuándo se producía otro ataque, pero todo seguía igual porque Cloudflare lo detectaba y lo detenía antes de que se convirtiera en un problema.

Conrad Electronic

Principales casos de uso de la limitación de velocidad

Configura umbrales

Protege las direcciones URL de tus sitios web o los puntos de conexión de API ante solicitudes sospechosas que superen los umbrales definidos. Las opciones de configuración granular incluyen códigos de estado, URL específicas, límites de solicitud y métodos de solicitud.

Define respuestas

Los visitantes que superen los umbrales de solicitud definidos pueden activar respuestas personalizadas, incluidas acciones que puedan mitigar riesgos, tales como desafíos o CAPTCHAS, códigos de respuesta, tiempos de espera y bloqueos.

Obtén información sobre los patrones de tráfico

Escala y protege tus recursos con análisis que incluyen la cantidad de tráfico malicioso bloqueado por regla y el número de solicitudes que llegan a tu origen.

Ayudamos a las organizaciones a reforzar sus estrategias de seguridad de las aplicaciones